Management

System & Lifecycle Management

Security Management

Monitoring & Analyse

Ein effektives Management erfordert eine umfassende und ganzheitliche Überwachung der IT-Landschaft. Probleme müssen schnell und verständlich erfasst werden, um rasch auf sie reagieren zu können. In diesem Zusammenhang sind Monitoring und Log-Management-Lösungen ebenso wichtig wie Verwaltungs-Lösungen. Die Überwachung von Compliance-Anforderungen und Sicherheitsstandards vermeidet nicht nur Risiken, sondern härtet darüber hinaus die Umgebung. Leider wurde dieser Bereich in vielen Unternehmen bisher vernachlässigt. Außerdem ist es für eine schnelle Reaktion wichtig, die Überwachungs-Daten direkt in Help-Desk-Systeme zu überführen.

Für Ihre IT empfehlen wir Komplett-Lösungen, die einen Großteil der Anforderungen abdecken. Diese sind meist am effektivsten, da Sie Software-, Wartungs- und Schulungskosten einsparen. Kontinuierlich nachgefragt werden in erster Linie Lösungen für die Bereiche: Inventarisierung, Lizenz- und Lifecycle-Management, Software-Verteilung, Patch-Management, Rollout von Software, Help-Desk- und Ticket-Systeme. Auch im Infrastruktur-Bereich ist eine umfassende Verwaltung erforderlich. Die Realisierung kann u.a. durch Lösungen, die ein komplettes heterogenes Rechenzentrum in nur einer Verwaltung abbilden, erfolgen.

Leistungen im Überblick

Systemverwaltung:

- Bedarfsanalyse

- Design und Konzeption

- Installation & Konfiguration

- Patch- & Update Management

- Richtlinienberatung

Sicherheitsverwaltung:

- Design und Konzeption

- Installation & Konfiguration

- Sicherheitsberatung

- Security Prozess Beratung

Überwachung:

- Bedarfsanalyse

- Überwachungskonzept

- Installation & Konfiguration

- Richtlinienberatung

Data Analytics:

- SIEM

- Schwachstellen Monitoring

- Log Management

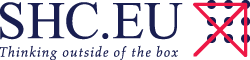

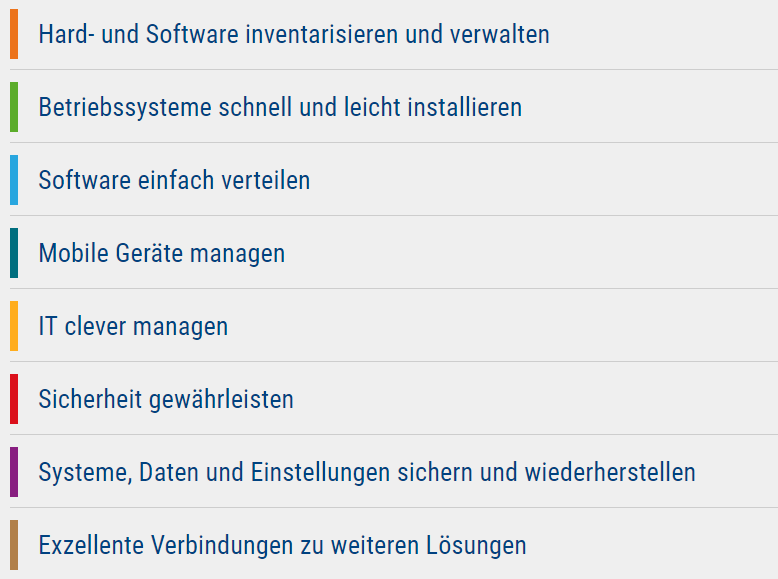

Verwaltung und Absicherung der Endgeräte und Software

Die Gewährleistung reibungsloser Abläufe innerhalb der IT, stellt an IT-Administratoren immer größere und komplexere Anforderungen. Dabei unterstützen wir unsere Kunden und setzen auf automatisierte Lösungen, die das Installieren, Verteilen, Invertarisieren, Schützen sowie Sichern erleichtern.

Mit der passenden Lösung reduzieren wir den zeitlichen und personellen Aufwand für bisher manuell erledigte, zeitaufwändige Routine-Tätigkeiten. Gleichzeitig managen wir den gesamten Lifecycle aller im Unternehmen eingesetzten Endgeräte – vom klassischen Windows-Client bis hin zum mobilen Endgerät, unabhängig davon ob ein kleineres Unternehmensnetzwerk oder ein globaler Konzern betreut wird.

- System Management

- Patch Management

- Lifecycle Management

- Inventarisierung

- Deployment

baramundi Management Suite

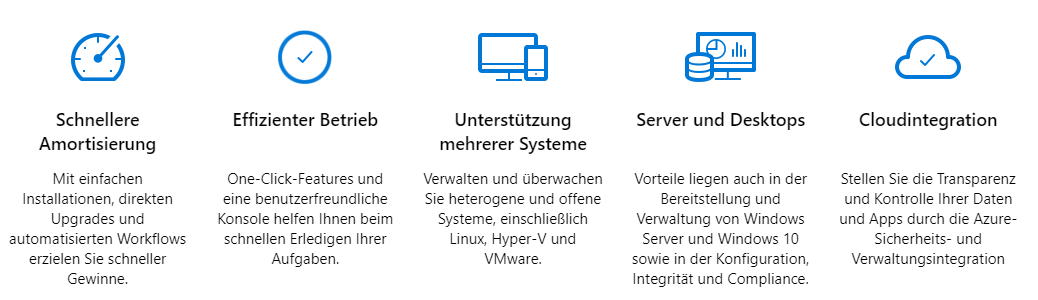

Die baramundi Management Suite unterstützt Sie bei der Verwaltung aller Endpoints in Ihrem Unternehmensnetzwerk vom klassischen Windows bis hin zu mobilen Betriebssystemen. Die baramundi Management Suite ist durch ihre einheitliche, intuitive Oberfläche einfach zu bedienen, sicher, schnell zu installieren und zu integrieren. Auf Knopfdruck erhalten Sie einen Überblick über den Zustand des gesamten Netzwerks. Genauso unkompliziert können Sie aussagekräftige Reportings erstellen. Darüber hinaus profitieren Sie von einem Self-Service für Endbenutzer, der Sie entlastet.

Ein rollenbasiertes Sicherheitsmodell innerhalb der Suite regelt den Zugriff auf z.B. Endpoints und Software optimal und verlässlich.

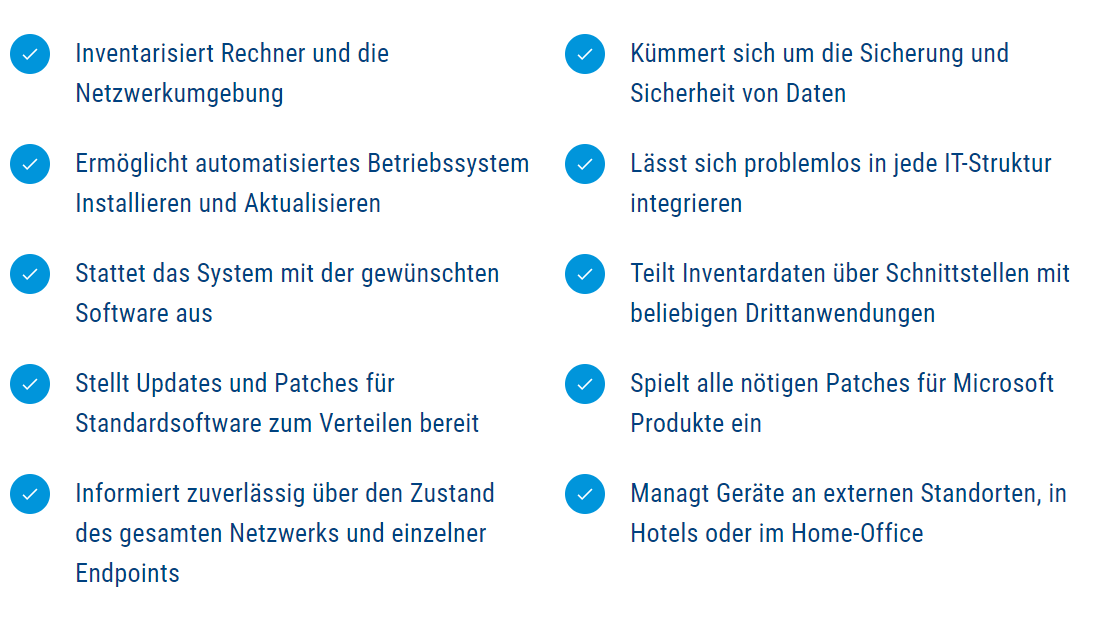

Microsoft System Center

Behalten Sie mit System Center die Kontrolle über Ihre gesamte IT-Umgebung und alle Plattformen hinweg. Vereinfachen Sie die Bereitstellung, Konfiguration, Verwaltung und Überwachung Ihrer Infrastruktur und Ihres virtuellen softwaredefinierten Rechenzentrums, und verbessern Sie gleichzeitig die Flexibilität und Leistung.

Überwachen Sie den Systemzustand, die Kapazität und die Nutzung, um Probleme mit der Infrastruktur, Anwendungen und Workloads zu identifizieren, und beheben Sie diese, bevor es zu kostspieligen Ausfällen oder Leistungseinbußen kommt. Greifen Sie auf Bais der nativen Integration mit der Operations Management Suite auf aussagekräftige Analysen und Erkenntnisse zu.

Automatisieren Sie alle Datenzentrumsaufgaben, um mit der integrierten Koordinierung und IT-Dienstverwaltung Fehler zu reduzieren und Vorgänge zu beschleunigen. Bieten Sie Self-Service-Funktionen über ein intuitives Webportal und eine effiziente Dienstverwaltung an.

Profitieren Sie von der problemlosen Bereitstellung, Konfiguration und Verwaltung der softwaredefinierten Datenzentrumsinfrastruktur für Server, Netzwerke, Speicher und Sicherheit. Nutzen Sie außerdem die cloudfähigen Windows Server-Funktionen, darunter Nano Server, abgeschirmte virtuelle Maschinen und effiziente softwaredefinierte Netzwerk- und Speicherlösungen.

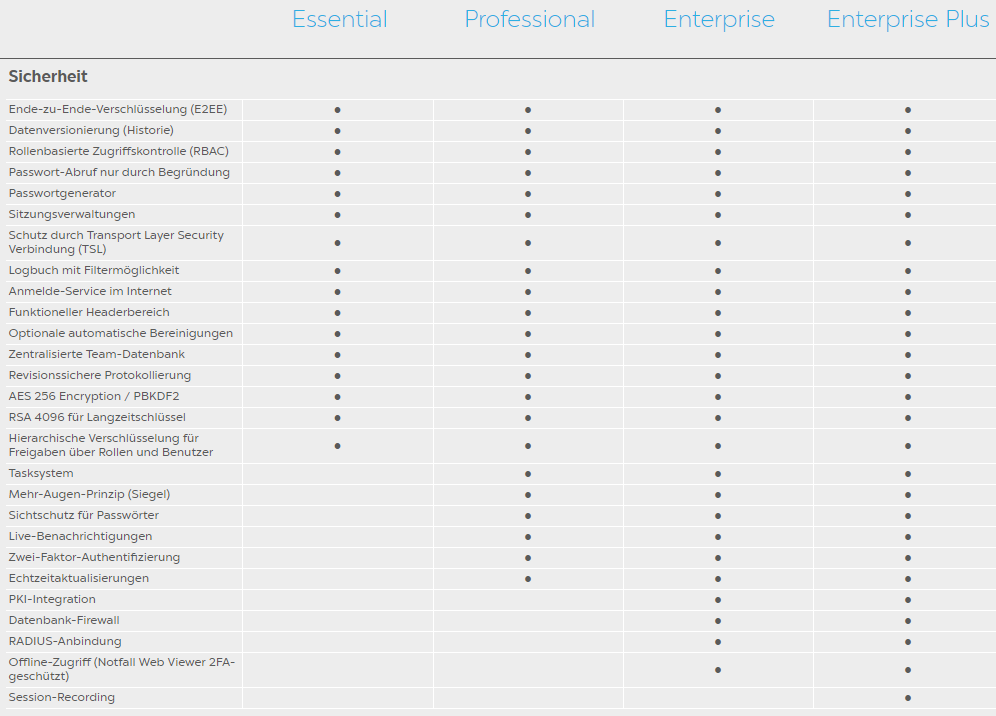

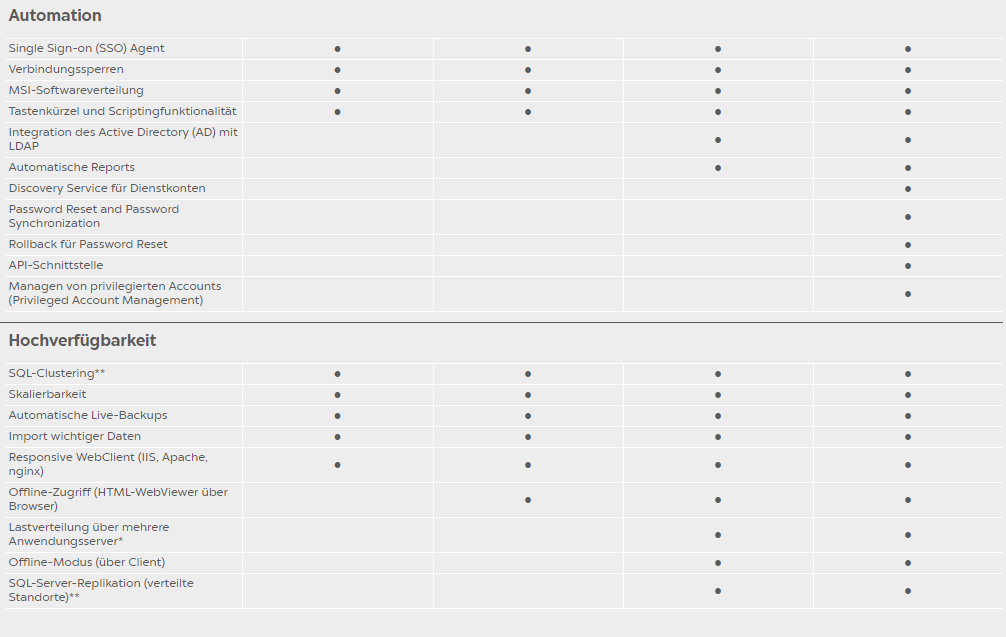

Verwaltung der Sicherheitsanforderungen in der IT

Risiken sollen minimiert und die Sicherheit erhöht werden. Es ist somit zum zentralen Thema in der IT geworden, Risiken zu erkennen, zu bewerten und mit Gefährdungslagen professionell umzugehen. Der hohe zeitliche Aufwand für das Management der Sicherheitsanforderungen und die permanente Überwachung lässt sich oft mit dem vorhandenen Personal kaum bewältigen. Mit unseren passend zugeschnittenen Lösungen können diese Abläufe automatisiert und gleichzeitig die Sicherheit erhöht werden.

- Password Management

- Network Access Control (NAC)

- Access Management

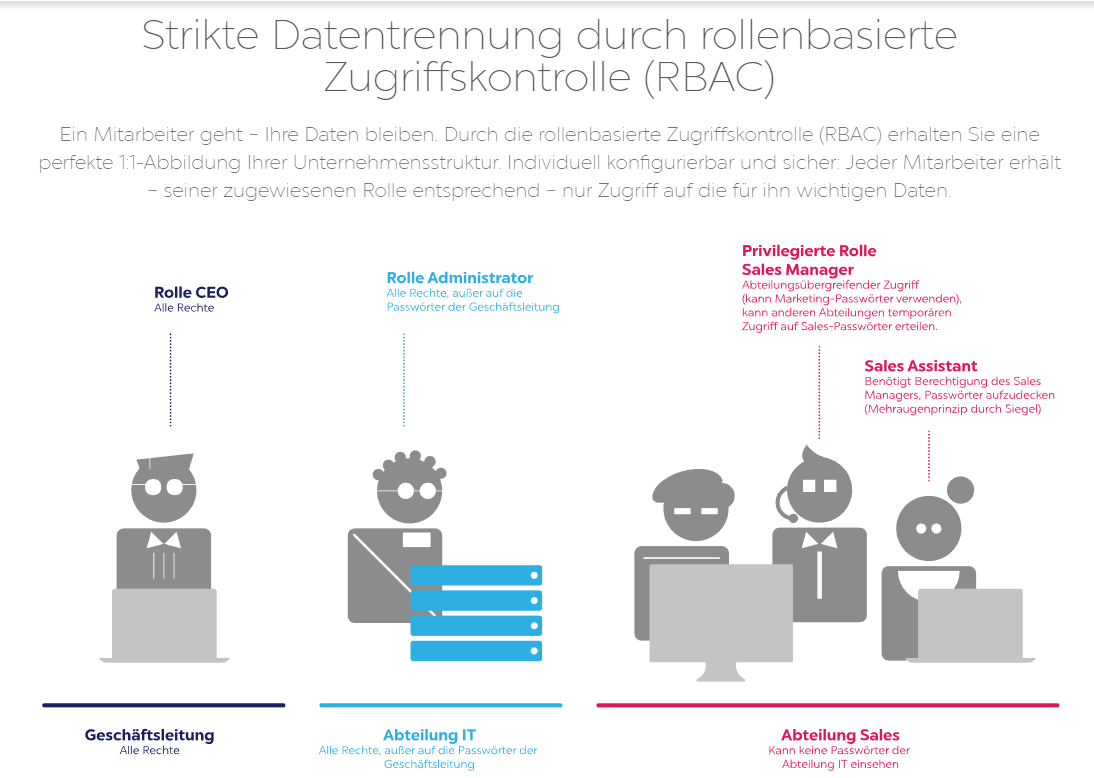

Mateso PasswordSafe

Passwörter bewusst. Nur so ist zu erklären, dass die schlechtesten Passwörter zugleich die sind, die am häufigsten verwendet werden. Sie sind einfach zu merken und noch viel leichter zu hacken. Ein Passwort mit weniger als 6 Zeichen gilt schon lange nicht

mehr als gut und auch 8 Stellen sind als unsicher einzustufen. Erst ab 12 Zeichen, mit Groß- und Kleinschreibung sowie Sonderzeichen wird ein Passwort wirklich sicher. Tendenz steigend!

Cyberkriminelle greifen Mitarbeiter in Unternehmen oft ganz gezielt an, indem sie sich persönliche Informationen über den Menschen zu Nutze machen. Das geht ganz einfach, da viele Angestellte große

Teile Ihrer Privatsphäre in sozialen Netzwerken preisgeben. Diese Informationen sammeln die Angreifer via Social Engineering. Je mehr sie herausfinden, desto leichter kann ein Passwort-Rate-Angriff durchgeführt werden und der Zugriff auf vertrauliche Daten ebenso einfach wie unbemerkt erfolgen. 79% der gehackten Accounts gehen auf das Konto von Social Engineering Angriffen! Wird die Cyberattacke entdeckt, ist es schon zu spät. Neben dem Datenverlust sind die finanziellen Schäden für das

Unternehmen enorm.

Password Safe generiert automatisch Passwörter, die nicht einmal der Rechteinhaber kennen muss. Brisante Informationen werden speziell verschlüsselt

und durch das Mehr-Augen-Prinzip geschützt.

Brute-Force-Angriffe sind damit aussichtslos.

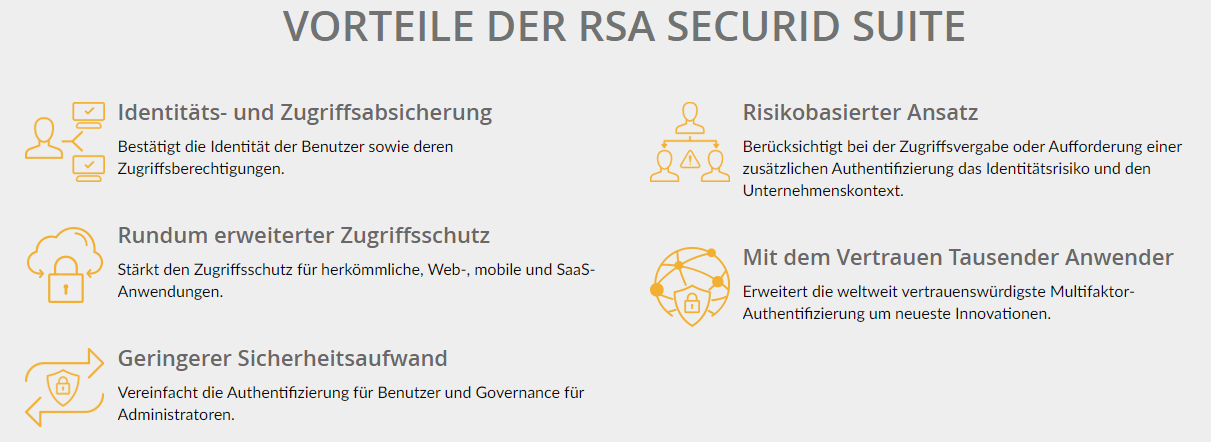

Zugriffs Management (Starke Authentifizierung)

- RSA Secure ID Suite

- Gemalto SafeNet-Authentifizierungsmanager

- YubiKey Series

Website

Website

Website

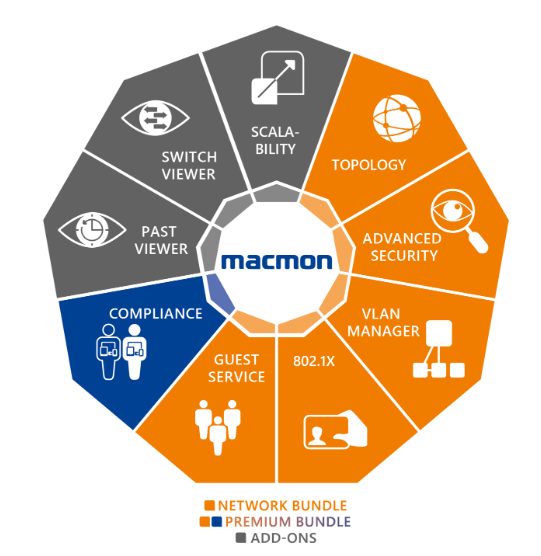

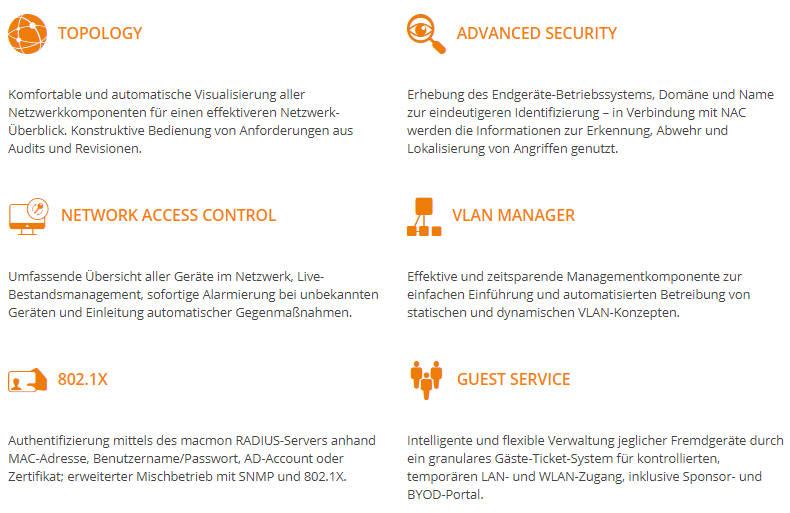

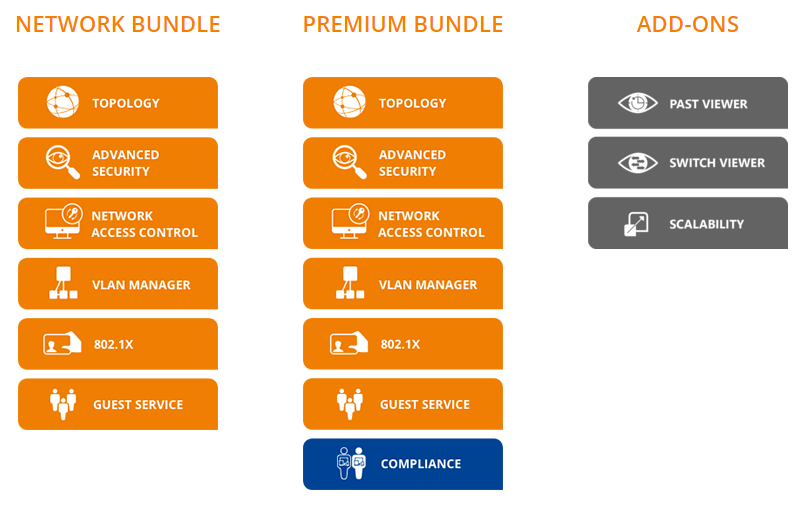

Macmon (NAC)

Diese hybride Realität erfordert einen neuen Ansatz, einen flexiblen, softwaredefinierten Ansatz, der auf einer Grundlage der Intelligenz aufbaut, die mit dem Server beginnt. HPE ProLiant ist die intelligente Hybrid Cloud-Grundlage und bietet eine unübertroffene Automatisierung, Sicherheit und Optimierung, um die Art und Weise, wie Menschen arbeiten und leben, zu verbessern.

Moderne IT bildet die Grundlage der heutigen Geschäftswelt und trägt dazu bei, in einer Welt, in der fast jeder und alles Daten generiert und teilt, Mehrwert und Erfahrungen zu schaffen. Ob On- oder Off-Premises, Bare Metal, Virtualisierung oder Container, ob in einer Public oder Private Cloud – moderne IT muss die gesamte Bandbreite von Hybrid CloudMöglichkeiten einschließen und Ressourcen schneller als je zuvor zusammenstellen und bereitstellen, indem sie ein sicheres, gemeinsames Betriebsmodell nutzt, um individuelle Anwendungs- und Benutzeranforderungen zu erfüllen und gleichzeitig den Überblick und die Kontrolle über Kosten, Sicherheit und Governance zu wahren.

Vorteile:

- Mischbetrieb mit und ohne 802.1X/RADIUS

- Abbildung und Umsetzung jeglicher VLAN-Konzepte

- Anbindung beliebiger Identitätsquellen

- Gästeportal mit Sponsor- und BYOD-Funktionalität

- Etablierung von Sicherheitszonen und zweckgebundenen Zugängen

- dynamisches und automatisches Regelwerk

- Isolierung von UFOs

Website

Automatisierte Überwachung und Analyse der Umgebung

In der heutigen Zeit macht die Komplexität der System-Umgebung und der Anwendungen eine flächendeckende Überwachung der Geschäftsprozesse und eine zügige Fehlerbeseitigung unabdingbar. Natürlich können in jedem größeren Netzwerk auch einmal Probleme auftreten. IT-Administratoren sollten alles über Ihr Netzwerk wissen – unabhängig davon, ob es ein DDos-Angriff, ein Serverabsturz oder ein Anwendungsfehler ist.

Frei definierbare Eskalations-Strategien erlauben den Versand von E-Mails oder SMS-Nachricht an Administratoren und ein Reporting macht die Analyse und Aufarbeitung aufgetretener Störungen möglich.

- Infrastrukturüberwachung

- Anwendungs,- und Dienstüberwachung

- Analyse und Reporting

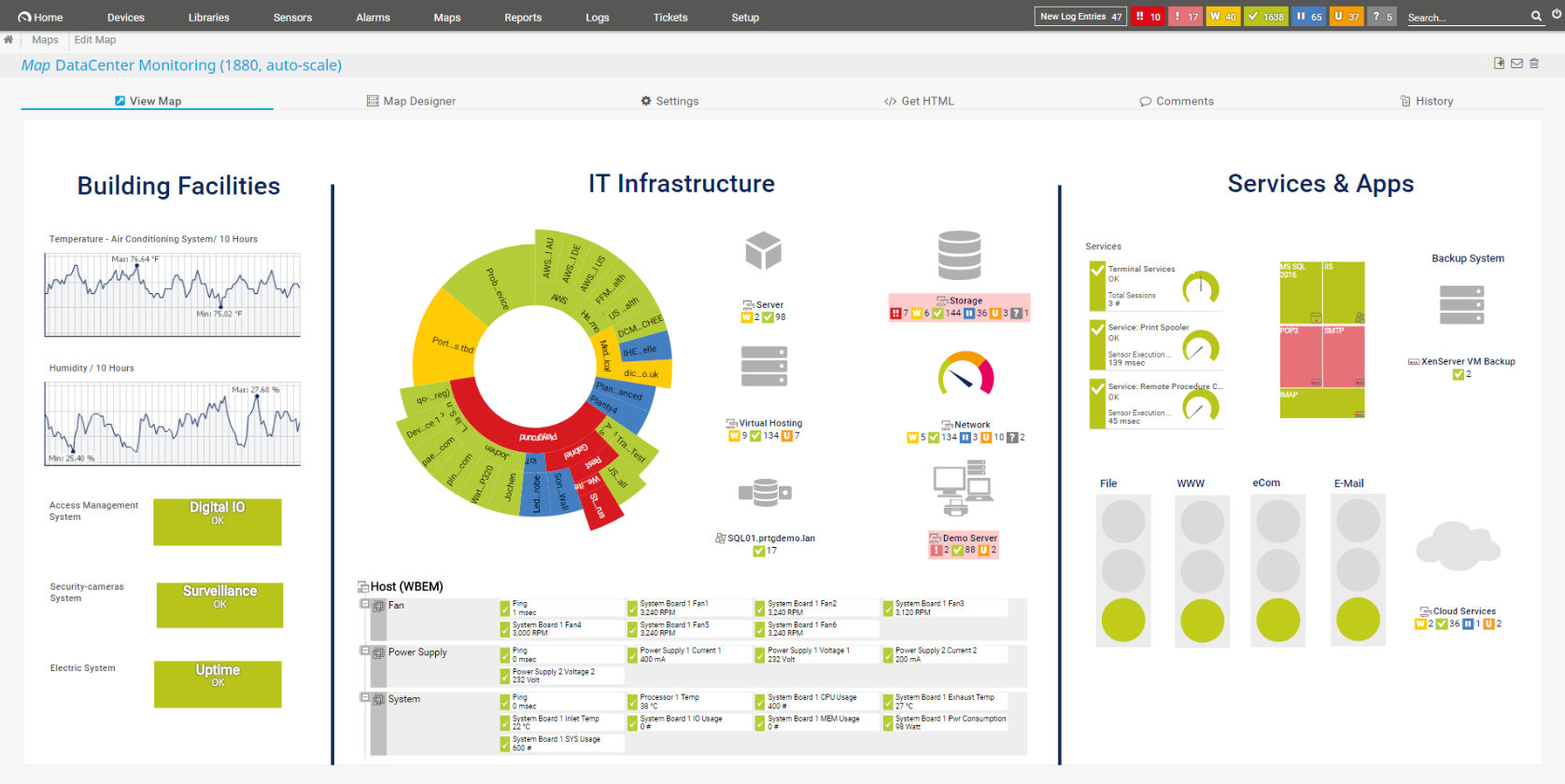

PRTG Network Monitor

In der IT gibt es viele verschiedene Bereiche mit jeweils eigenen Monitoring-Anforderungen: Netzwerk, Infrastruktur, Hardware und Applikationen sind nur einige Beispiele. PRTG bietet alles, was Sie zum Monitoring all dieser Bereiche Ihrer IT benötigen.

Eine Monitoring-Lösung ist eine zentrale Komponente der meisten IT-Umgebungen. Daher ist Kompatibilität mit anderen Anbietern unerlässlich. PRTG ist anbieterunabhängig und seine flexible API gibt Ihnen die Möglichkeit, maßgeschneiderte Lösungen zu entwickeln, die genau Ihren Bedürfnissen entsprechen.

Bei PRTG ist die gesamte Funktionalität in jeder Lizenz enthalten – alles von IT-Infrastruktur- und Flow-basierter Überwachung bis hin zum Monitoring virtueller, cloudbasierter und hybrider Umgebungen einschließlich IoT.

Funktionen:

- Server & Storage Monitoring

- Netzwerk & Port Monitoring

- Bandbreiten Monitoring

- Datenbanken Monitoring

- SNMP Monitoring

- Cloud Monitoring

- uvm.

Website

Datenblatt

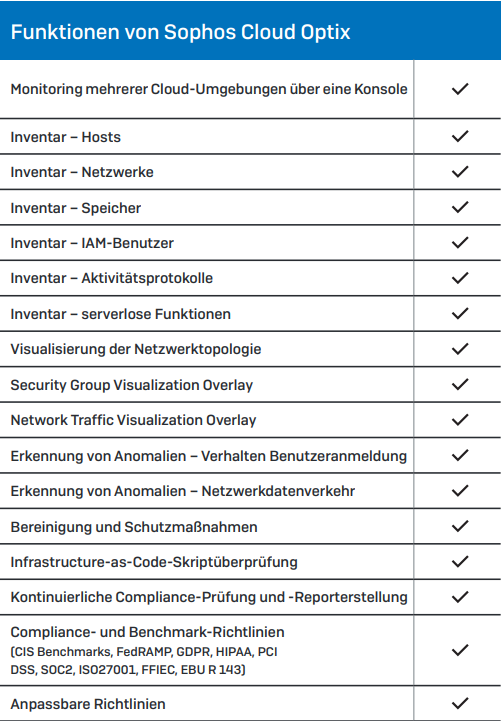

Sophos Cloud Optix

Cloud Optix bietet die kontinuierliche Analyse und Transparenz, die Unternehmen zum Erkennen, Beseitigen und Vorbeugen von Sicherheits- und Compliance-Lücken benötigen. Sie erhalten einen zentralen Überblick über den Sicherheitsstatus von Kubernetes-Clustern, Amazon-Web-Services-, Microsoft-Azure-, Google-Cloud-Platform- und Infrastructure-as-Code-Umgebungen.

Die Visualisierung der Netzwerktopologie von Cloud Optix bietet Einblick in komplexe Anwendungsstapel und erleichtert Ihnen, verdächtige Datenverkehrsmuster zu erkennen, hochwertige Workloads zu identifizieren und verborgene Schwachpunkte beim Datenschutz aufzudecken.

Funktionen:

- Automatische CI/CD Pipeline Security und Compliance

- Erkennen von Abweichungen und Schutzmaßnahmen

- Unbegrenzte Umgebungsüberwachung

- Integriertes Alert Management

- Analyse für mehrere Clouds über eine Konsole

- Ki-basierte Erkennung von Anomalien im

Benutzerverhalten und Datenverkehr

Website

Datenblatt

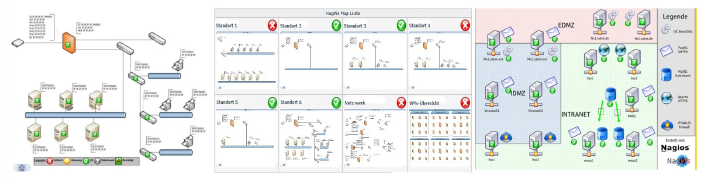

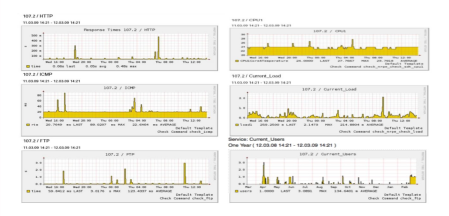

Nagios Monitoring

Nagios überwacht sämtliche Netzwerkkomponenten und Geschäftsprozesse. Informationen der lokalen Hardware wie CPU Auslastung, Festplattenbelegung, die RAM Auslastung und laufende Prozesse können somit zentral ausgewertet werden. So können Dienste auf Verfügbarkeit und Responsezeiten überprüft werden. Fällt eine Komponente aus oder vermindert sich die Responsezeit eines Dienstes unter einen kritischen Wert, versendet das System automatisiert Nachrichten. Somit können alle Systeme und Dienste überwacht und im falle eines kritischen Wertes rechtzeitig reagiert werden.

Die durch Nagios erstellten Berichte bilden die Verfügbarkeit der Komponenten Ihres Netzwerks im Längsschnitt ab. Durch diese Analyse können Schwachstellen aufgedeckt und beseitigt werden und die Verfügbarkeit Ihres Netzwerks und Ihrer Dienstleistungen optimiert werden.